Kaspersky’nin ortaya çıkardığı “sıfır gün” tehlikesi, siber saldırganların “ForumTroll Operasyonu” ile bilgi çalmasına olanak tanıyordu ve Google’ın hızlı müdahalesiyle büyük bir tehdit engellenmiş oldu.

Detaylar haberimizde…

Google, gazetecileri hedef alan sofistike bir saldırıda aktif olarak kullanılan kritik bir sıfır gün güvenlik açığını Chrome tarayıcısında hızla giderdiğini duyurdu. Şirket, kötü niyetli aktörlerin kurbanların bilgisayarlarına sızmak için Windows tabanlı Chrome tarayıcısında bulunan bu güvenlik açığını istismar ettiğini doğruladı.

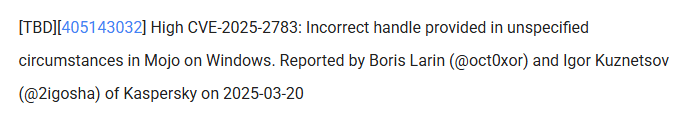

Google tarafından Salı günü yapılan kısa bir bilgilendirmede, güvenlik firması Kaspersky araştırmacılarının bu ayın başlarında tespit ettiği CVE-2025-2783 kodlu güvenlik açığının kapatıldığı belirtildi.

Google, bu güvenlik açığının istismarının “doğada aktif olarak kullanıldığına” dair güvenilir raporların farkında olduğunu vurguladı. “Sıfır gün” olarak adlandırılan bu tür açıklar, satıcıya (bu durumda Google) güvenlik açığı kötü niyetli amaçlarla kullanılmadan önce düzeltmesi için herhangi bir zaman tanınmadığı anlamına geliyor.

ForumTroll Operasyonu: Rusya Bağlantılı Kimlik Avı Saldırısı Gazetecileri Hedef Aldı

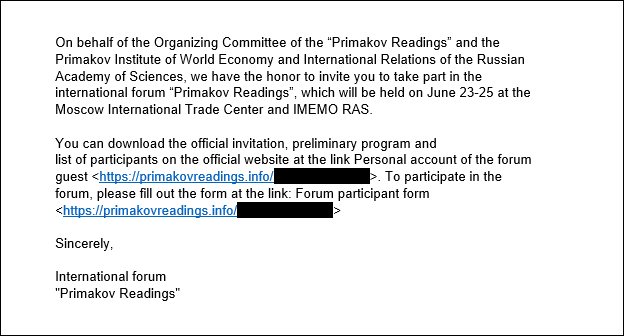

Kaspersky’nin detaylı analizine göre, söz konusu güvenlik açığı, Chrome kullanıcılarını hedef alan ve “ForumTroll Operasyonu” olarak adlandırılan geniş çaplı bir saldırı kampanyasının önemli bir parçasıydı. Şirketin bir blog yazısında paylaştığı bilgilere göre, bu kampanyanın hedefinde Rusya’daki önemli bir siyasi küresel zirveye davetiye temalı aldatıcı kimlik avı e-postaları bulunuyordu.

Kurbanlar, bu sahte e-postalardaki kötü niyetli bir bağlantıyı tıkladıklarında, anında güvenlik açığını istismar eden ve kurbanın bilgisayar sistemlerine yetkisiz erişim sağlayan tehlikeli bir web sitesine yönlendiriliyordu.

Kaspersky, Chrome yaması yayınlanana kadar güvenlik açığına dair sınırlı teknik detay paylaşırken, istismarın saldırganların Chrome’un bilgisayardaki diğer uygulamaların erişimini kısıtlayan “sandbox” (kum havuzu) korumalarını aşmasına olanak tanıyan bir mekanizmayı kullandığını açıkladı.

Güvenlik Açıkğı, Chrome Tabanlı Diğer Tarayıcıları da Etkileyebilirdi

Kaspersky, keşfedilen bu kritik güvenlik açığının, Google’ın açık kaynaklı Chrome motorunu temel alan diğer tüm web tarayıcılarını da potansiyel olarak etkileyebileceği uyarısında bulundu. Bu durum, geniş bir kullanıcı kitlesinin risk altında olabileceği anlamına geliyordu.

Saldırının Arkasında Kim Var?

Güvenlik açığını kimin istismar ettiği henüz kesin olarak belirlenmiş olmasa da, Kaspersky, kampanyanın karmaşıklığı ve hedeflenen kitle göz önüne alındığında, muhtemelen devlet destekli veya devlet bağlantılı sofistike bir hacker grubu tarafından gerçekleştirildiğini düşünüyor.

Kaspersky’nin ayrıntılı analizleri, bu güvenlik açığının muhtemelen casusluk odaklı bir kampanyada kullanıldığını gösteriyor. Bu tür kampanyalar genellikle belirli hedeflerin cihazlarından gizlice veri çalmak ve onları uzun bir süre boyunca fark edilmeden izlemek amacıyla tasarlanıyor.

Rusya merkezli güvenlik firması, saldırganların özellikle Rus medya kuruluşlarının temsilcilerini ve eğitim alanında görevli kişileri hedef alan, kişiselleştirilmiş kimlik avı e-postaları gönderdiğini tespit etti.

Sıfır Gün Açıkları Siber Suçlular ve Devlet Destekli Gruplar İçin Değerli Hedefler

Chrome gibi yaygın olarak kullanılan web tarayıcıları, kötü niyetli siber suçlular ve devlet destekli gruplar için sürekli olarak cazip hedefler olmuştur. Tarayıcıların güvenlik katmanlarını aşabilen ve kurbanların hassas sistemlerine erişim sağlayabilen sıfır gün açıkları, karanlık web pazarlarında oldukça yüksek fiyatlara alıcı bulabiliyor. 2024 yılındaki raporlara göre, internet üzerinden tetiklenebilen ve istismar edilebilir sıfır gün açıkları için 3 milyon dolara kadar teklifler sunulabiliyor.

Kullanıcıların Tarayıcılarını Güncellemesi Gerekiyor

Google, güvenlik açığını gidermek için gerekli Chrome güncellemelerinin önümüzdeki gün ve haftalarda tüm kullanıcılara kademeli olarak sunulacağını bildirdi. Kullanıcıların güvenliğini sağlamak için, Chrome tarayıcılarının en son sürüme güncellenmesi kritik önem taşıyor.

Tarayıcı güncellemeleri genellikle otomatik olarak gerçekleşse de, kullanıcıların manuel olarak güncellemeleri kontrol etmeleri ve yüklemeleri tavsiye ediliyor.

Kaspersky, Karmaşık Kötü Amaçlı Yazılımı ve İstismarı Detaylı Olarak İnceledi

Kaspersky Technologies, Mart 2025’in ortalarında, daha önce bilinmeyen ve oldukça karmaşık bir kötü amaçlı yazılım tarafından gerçekleştirilen bir saldırıyı tespit etti. Tüm vakalarda, bulaşma, hedeflenen kurbanın bir kimlik avı e-postasındaki kötü niyetli bir bağlantıya tıklamasının hemen ardından gerçekleşti ve saldırganların kontrolündeki bir web sitesi Google Chrome web tarayıcısında açıldı. Saldırının başarılı olması için başka herhangi bir kullanıcı etkileşimine gerek duyulmadı.

Tespit edilen kötü amaçlı yazılımların tümünün hedeflenen kurbanlara özel olarak tasarlandığı ve çok kısa bir ömre sahip olduğu belirlendi. Ancak Kaspersky’nin gelişmiş tespit ve koruma teknolojileri, Google Chrome’un “sandbox” güvenlik önlemlerini atlatmak için kullanılan sıfır gün istismarını başarıyla tespit etti. Kaspersky uzmanları, istismar işlemlerini hızla analiz ederek, saldırganların yetkisiz kod yürütme yetkisi elde ettiğini ve bunun için Google Chrome’un en son sürümündeki bir güvenlik açığından yararlandığını doğruladı.

“Sandbox” ve İşletim Sistemi Arasındaki Kritik Hata

Kaspersky’nin detaylı analizlerine göre, bu güvenlik açığının temelinde Google Chrome’un “sandbox” mekanizması ile Windows işletim sistemi arasındaki geçişlerde bulunan kritik bir hata yatıyordu.

Saldırganlar, bu hatayı ustaca kullanarak “sandbox”ın sağladığı izolasyonu aşmayı başardı. Kaspersky, kullanıcıların güvenliği için sorunu tamamen çözen güncellenmiş tarayıcı yazılımı yaygın olarak yüklenene kadar bu açığın teknik detaylarını kamuoyuyla paylaşmayı planlamıyor.

Kaspersky, Güvenlik Açığını Google’a Bildirdi ve İşbirliği Vurgulandı

Kaspersky, tespit ettiği bu kritik güvenlik açığını derhal Google güvenlik ekibine bildirdi. Şirket tarafından yapılan açıklamada, Kaspersky’nin sağladığı detaylı raporların, Google geliştiricilerinin sorunu hızlı bir şekilde çözmelerine olanak tanıdığı ve Google’ın 25 Mart 2025 tarihinde güvenlik açığını gideren bir güncelleme yayınladığı belirtildi. Google’ın, bu önemli güvenlik açığını keşfettikleri için Kaspersky’ye teşekkür ettiği de ifade edildi.

“Karşılaştığımız En İlginç Sıfır Gün Açıklarından Biriydi”

Kaspersky, daha önce aktif olarak kullanılan düzinelerce sıfır gün açığını keşfettiklerini ve ilgili satıcılara bildirdiklerini, ancak bu özel açığın kesinlikle karşılaştıkları en ilginçlerinden biri olduğunu vurguladı. CVE-2025-2783 kodlu bu açık, saldırganların görünürde herhangi bir kötü niyetli veya yasa dışı işlem yapmadan, Google Chrome’un “sandbox” korumasını adeta yokmuş gibi atlatmalarına izin vermesi nedeniyle dikkat çekiciydi.

Kaspersky Ürünleri Saldırıyı Tespit Ediyor

Kaspersky ürünlerinin, bu saldırılarda kullanılan istismarları ve kötü amaçlı yazılımları aşağıdaki tespitlerle engellediği belirtildi:

Exploit.Win32.Generic

Trojan.Win64.Agent

Trojan.Win64.Convagent.gen

PDM:Exploit.Win32.Generic

PDM:Trojan.Win32.Generic

UDS:DangerousObject.Multi.Generic

Bu olay, web tarayıcılarının ve özellikle sıfır gün açıklarının ne kadar kritik güvenlik riskleri taşıdığını bir kez daha gözler önüne seriyor.

Kullanıcıların, tarayıcılarını düzenli olarak güncel tutmaları ve şüpheli e-postalara karşı dikkatli olmaları, bu tür sofistike saldırılara karşı önemli bir savunma mekanizması oluşturuyor.

Google’ın hızlı müdahalesi ve Kaspersky’nin zamanında tespiti sayesinde, potansiyel olarak geniş çaplı bir güvenlik ihlalinin önüne geçilmiş oldu.

Derleyen: Ceren Bal