- Chrome’da kötü niyetli VPN uzantıları, video oyunlarının korsan kopyalarıyla yayılıyor ve 1,5 milyon defa indirildi.

- ReasonLabs’in bildirdiğine göre Google uzantıları kaldırdı ancak çok sayıda kullanıcı etkilendi.

- Bu uzantılar, gerçek bir VPN gibi davranarak zararlı işlemleri gizlice gerçekleştiriyor ve özellikle Doğu Avrupa’da yaygın.

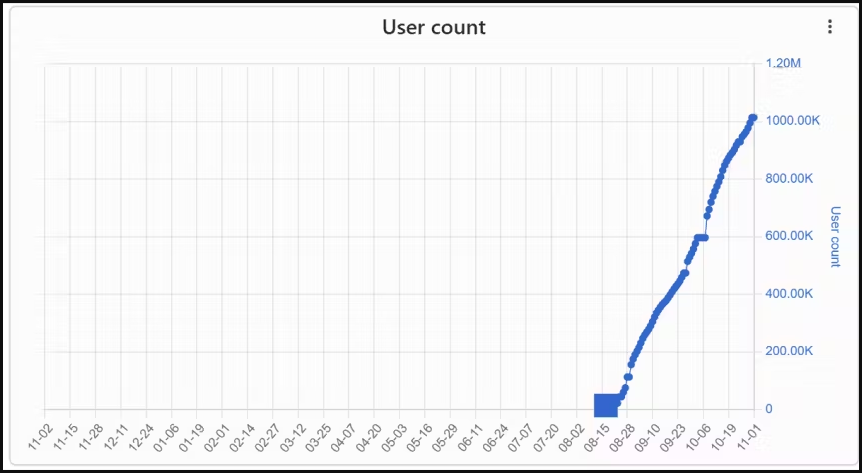

Tarayıcı korsanları, para iadesi hack araçları ve veri hırsızları olarak kullanılan kötü niyetli üç Chrome uzantısı, VPN (Sanal Özel Ağlar) bulaşmış gibi görünerek 1,5 milyon kez indirildi. ReasonLabs’in tespitlerine göre bu uzantılar, popüler video oyunlarından Grand Theft Auto, Assassins Creed ve The Sims 4 gibi korsan kopyalarının dağıtıldığı torrent sitelerine gizlenmiş bir yükleyici aracılığıyla yayılıyor. Google’a bildirilen bulgular üzerine teknoloji devi, zararlı uzantıları Chrome web mağazasından kaldırdı. Ancak bu uzantılar toplamda 1,5 milyon indirme sayısına ulaşmış durumda.

Özellikle, kötü niyetli uzantılar arasında netPlus (1 milyon indirme), netSave ve netWin (500.000 indirme) bulunuyor. Bunlar çoğunlukla Rusya, Ukrayna, Kazakistan ve Belarus gibi ülkelerde görülüyor. Bu durum, kampanyanın Rusça konuşan kullanıcıları hedef aldığı izlenimi uyandırıyor.

ReasonLabs, 60MB ile 100MB arasında değişen boyutlarda bir elektron uygulaması olan kötü niyetli yükleyici dosyasını teslim eden binlerce farklı torrent dosyası keşfetti. VPN uzantılarının zorla ve otomatik olarak yüklendiği, kayıt defteri seviyesinde gerçekleştiği ve kurbanın herhangi bir işlem yapması gerektirmediği belirtiliyor.

Uygulama, bulaşmış makinedeki antivirüsleri kontrol ediyor. Ardından Google Chrome’a netSave’i ve Microsoft Edge’e netPlus’ı yüklüyor. Kötü niyetli uzantılar, gerçek bir VPN kullanıcı arayüzüne benzer özellikler ve ücretli abonelik seçenekleri sunarak gerçeklik hissi yaratıyor. Yapılan kod analizi, uzantının “sekmeler”, “depolama”, “proxy”, “webRequest”, “webRequestBlocking”, “declarativeNetRequest”, “komut dosyası oluşturma”, “alarmlar”, “çerezler”, “activeTab”, “yönetim” ve “ekran dışı” erişimine sahip olduğunu gösteriyor.

ReasonLabs, “offscreen” izninin kötüye kullanılmasının, kötü amaçlı yazılımın Offscreen API aracılığıyla komut dosyaları çalıştırmasına ve web sayfasının mevcut DOM’u (Belge Nesne Modeli) ile gizlice etkileşime girmesine olanak tanıdığına dikkat çekiyor.

Derleyen: Ayça Ayaz

![]()